Настройка фаервола

Общие сведения

Эта статья описывает использование и настройку фаервола для Вашей сети.

Использование фаервола

Цель фаервола в том, чтобы администратору-пользователю ограничить определенный сетевой трафик, поэтому каждое правило фаервола определяет конкретный тип сетевого пакета, который не будет отправлен по сети. Можно было указать диапазон причин, но это уже выйдет за рамки данной статьи. Однако, я подробно опишу сложную ситуацию, в которой я так сделал, и надеюсь, что другие пользователи найдут в этом описании что-нибудь полезное. Я надеюсь, что этот сценарий и различные способы, в которых использованы функциональные возможности фаервола, послужит примером, из которого читатель сможет вывести решения для его собственных потребностей.

Предупреждение:

При настройке фаервола есть определенный уровень опасности. Можно случайно определить правило фаервола, который сделает передатчик недоступным, а фаервол, в свою очередь, требует заходить на этот передатчик, и может даже потребоваться сброс настроек просто для того, чтобы восстановить доступ к ним. Всегда проверяйте, что бы ни предложил вам фаервол, перед тем как применить его на практике. Примите меры предосторожности: не забудьте создать резервную копию конфигурации перед изменением фаервола и будьте готовы к худшему.

Для простого использования стандартные документы фаервола довольно просты и дают ясное понимание о его работе. Веб-интерфейс в настройке фаервола довольно просто. А некоторые сложности описаны ниже.

Прошивка v5.6.2

AirMax (.bin) Прошивка v5.6.2

AirMax (.bin)

|

Настройка NanoStation Настройка NanoStation

|

Настройка Bullet Настройка Bullet |

Настройка Rocket Настройка Rocket |

Настройка NanoBeam Настройка NanoBeam |

Настройка NanoBridge Настройка NanoBridge |

Важные детали о фаерволе, опущенные в AirOS Docs

Документы для AirOS фаервола не отображают то, что части «MASK» должны быть специфицированы CIDR, например, 192.168.1.0/24 (в отличие от четырехчисловой 192.168.1.0/255.255.255.0, используется ранними версиями AirOS.) Если источник или получатель относится к хосту (а не к сети), следует выбрать верную маску CIDR которая равна для хоста /32. Если Вы ошибетесь, интерфейс примет значение, но оно не будет иметь эффекта, трафик не будет блокироваться.

Есть ли примеры, когда применялись простейшие настройки? Если сети были созданы, изменены, обслуживались, ответ будет «немного», всегда существует смесь подсетей, каждая с разными подключениями и требованиями безопасности. Привожу пример сети (реально существующей):

Пример описания сети

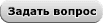

DOCSIS 2.0 кабельный модем (8 мб/сек получение, 2 мб/сек отдача) подключает Belkin роутер к Интернету. Один из Интернет портов (кабельный) подключает Bullet2HP (AP WDS/режим роутера) к локальной/внутренней сети (и таким образом, к Интернет, через NAT.) Другой Bullet2HP (станция WDS/режим моста) в 3 милях от него, подключается по беспроводной сети к первому — двусторонним подключением «дальнобойным» подключением через транспортную сеть. Интернет порт передатчика в режиме моста подключает другой Bullet2 (AP/режим роутера) и подключается по беспроводному соединению к третьему Bullet2, есть несколько других CPE передатчиков, с различными режимами. (См. рисунок.)

IP адреса присваиваются устройствам в следующем порядке:

- 1. Belkin Router

- • WAN IP: [публичный IP, получен от DHCP]

- • Шлюз: [публичный IP, получен от DHCP]

- • LAN IP: 192.168.1.1

- • Локальная/внутренняя сеть: 192.168.1.0/24

- 2. Роутер Bullet2HP P2P AP/WDS

- • LAN IP [Ethernet порт]: 192.168.1.10

- • Шлюз: 192.168.1.1

- • WLAN IP: 192.168.4.1

- • Локальная/внутренняя(беспроводная) сеть: 192.168.4.0/24

- 3. Bullet2HP P2P Station/WDS режим моста

- • IP: 192.168.4.5

- • Шлюз: 192.168.4.1

- 4. Роутер Bullet2 AP

- • LAN IP [Ethernet порт]: 192.168.4.10

- • Шлюз: 192.168.4.1

- • WLAN IP: 192.168.5.1

- • Локальная/внутренняя(беспроводная) сеть: 192.168.5.0/24

- 5. Разные CPE передатчики

- • Каждому присвоен статический IP из 192.168.5.0/24

- • Присваиваются статические IP адреса для выделенных целей за CPE [мостами]

- • Общие хосты за CPE в режиме моста получают адреса присвоенные DHCP от 192.168.5.1

- • Общие хосты за CPE в режиме роутера получают адреса присвоенные DHCP от CPE/роутера

Требования фаервола

- 1. В целях безопасности, хосты в сети 192.168.1.0/24 недоступны для любых сетей/хостов, подключенных через 192.168.1.10 (AP/WDS роутер).

- 2. Также в целях безопасности сети/хосты вне моста должны быть недоступны для хостов в сети 192.168.4.0/24.

- 3. Я обнаружил потребность в блокировке ICMP трафика от роутера, который идет за определенным CPE [мостом] к другим хостам, так как трафик, который он генерировал, был просто смешным.

- 4. Я не хочу брешей в протоколе преобразования адресов (ARP) между сетями и CPE.

Перед тем, как я опишу то, как и где применять вышеописанные требования, важно заметить, что существует следующее явление: возможно, Вы встречали документы или сообщения о том, что функционирование фаервола невозможно на передатчиках, работающих в режиме моста. Хотя это присутствовало в ранних версиях AirOS, я не уверен, что это есть сейчас. Правила фаервола можно использовать в режиме моста для предотвращения отправки через него трафика, будет задействован только тот трафик, который проходит через мост (это значит, что трафик будет проходить только то, что предназначен для той же подсети).

Применение

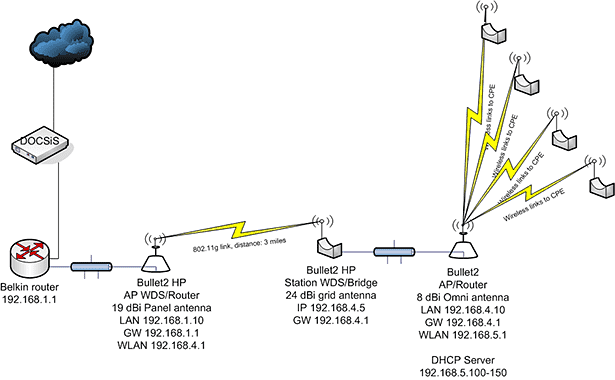

Требование #1

Данное требование применяется к AP/WDS точке доступа через правило фаервола:

Это правило блокирует трафик от 192.168.4.0/24, от доставки к любому хосту на 192.168.1.0/24. (По-видимому, адрес шлюза, 192.168.1.1, неявно освобождается.). Это эффективно защищает сеть 192.168.1.0/24 от подключений WiFi хостов/сетей.

Это правило блокирует трафик от 192.168.4.0/24, от доставки к любому хосту на 192.168.1.0/24. (По-видимому, адрес шлюза, 192.168.1.1, неявно освобождается.). Это эффективно защищает сеть 192.168.1.0/24 от подключений WiFi хостов/сетей.

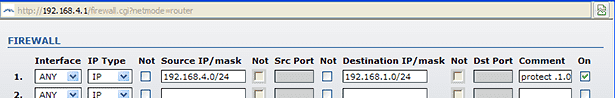

Требование #2

Данное требование применяется к станции/WDS мосту через правило фаервола:

Это правило блокирует трафик от любого хоста, отличного от 192.168.4.1 в сети 192.168.4.0/24 AP роутера, таким образом, предотвращая любые проникновения в сеть 192.168.5.0/24 (которая определит 192.168.4.10 как шлюз.)

Это правило блокирует трафик от любого хоста, отличного от 192.168.4.1 в сети 192.168.4.0/24 AP роутера, таким образом, предотвращая любые проникновения в сеть 192.168.5.0/24 (которая определит 192.168.4.10 как шлюз.)

Заметьте, что не отмечают 192.168.5. Это происходит потому, что никакой адрес в этой сети не имеет значения для точки доступа/WDS роутера или станции/WDS моста. 192.168.5.0/24 определен другим оборудованием; две сети подключены, т.к. другая часть оборудования имеет 2 интерфейса, один с IP в 192.168.4.0/24, а другой в 192.168.5.0/24. Но ни одно из устройств не может этого узнать, они только видят трафик от/к 192.168.4.10. (NAT, произведенный другим оборудованием, занимается остальными.)

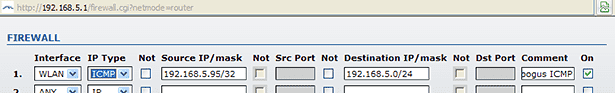

Требование #3

Данное требование применяется к роутеру точки доступа через правило фаервола:

Это правило предотвращает передачу ICMP трафика определенным роутером (у которого должен быть статический IP) к хостам в сети. Роутер посылал ICMP хосту редиректы к другим хостам, т.к. ошибочно полагал, что они ближе к интернету, чем его шлюз. Эти ложные фреймы были раздражающими и разрушительными для других хостов; это правило заставляет удаляться такие фреймы. Это правило, возможно, было исполнено на CPE абонента, но оставило хосты в сети неспособными проверить связь с точкой доступа/роутером (это может неожиданно потребоваться в любой момент для поиска и устранения неисправностей).

Это правило предотвращает передачу ICMP трафика определенным роутером (у которого должен быть статический IP) к хостам в сети. Роутер посылал ICMP хосту редиректы к другим хостам, т.к. ошибочно полагал, что они ближе к интернету, чем его шлюз. Эти ложные фреймы были раздражающими и разрушительными для других хостов; это правило заставляет удаляться такие фреймы. Это правило, возможно, было исполнено на CPE абонента, но оставило хосты в сети неспособными проверить связь с точкой доступа/роутером (это может неожиданно потребоваться в любой момент для поиска и устранения неисправностей).

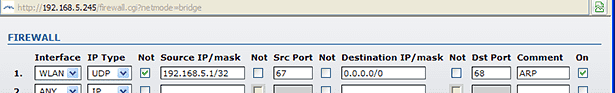

Требование #4

Данное требование может быть установлено только c каждым подключенным CPE. Блокирует ARP трафик между подключенными хостами роутера точки доступа. ARP передачи, появляющиеся внутри сети абонента, почти бесполезны в лучшем случае, и теоретически разрушительны в худшем случае:

Это правило предотвращает ARP передачи от роутера точки доступа от пересечения с мостом CPE. Это не затрагивает ARP трафик между хостами в сети абонента, затрагивает только тот трафик, который пересекает мост.

Это правило предотвращает ARP передачи от роутера точки доступа от пересечения с мостом CPE. Это не затрагивает ARP трафик между хостами в сети абонента, затрагивает только тот трафик, который пересекает мост.

Заметьте, что это требование может применяться, принуждая CPE использовать режим роутера. Наложение избыточного слоя NAT кажется чрезмерным, так что CPE мосты разрешены, пока ARP передачи, происходящие за ними, хранятся там.

Заключение

В заключение стоит отметить, что валидация практически бессмысленная для фаервола. Используйте CIDR обозначения для масок с максимальной длиной начальных и конечных вводов (в худшем случае требуется менее 31 знака), это позволит Вам ввести четырехточечную маску, которая подойдет. Также это позволит принимать IP адреса в сетях, которые бессмысленны в контексте настройки сети устройства. Правила, включающие неверные значения, не будут иметь эффекта, но Вы и не получите никаких предупреждений.

Более того, ничто не защитит от обозначения правила, которое сделает передатчик недоступным. Один раз я случайно установил правило на AP/WDS роутер с 192.168.4.0/24определенным как источник и назначение! Это привело к невозможности связи с передатчиком через его IP 192.168.4.1 (а также отключило связь между ним и станцией/WDS мостом.) Ошибка стоила бы мне похода к передатчику, но к счастью я смог достучаться до него через другой IP 192.168.1.10.

Поэтому подумайте дважды перед тем, как принять правила и никогда не допускайте ситуаций, когда возврат к заводским настройкам будет невозможным.

Форум UBNT > Ubiquiti > Ограничение доступа к оборудованию

| Форма для комментариев, вопросов и отзывов | Добавить комментарий |

Другие вопросы

- Первый запуск базы, ее настройка и конфигурация c Windows

- Настройка PoE моста

- Настройка кластера точки доступа Wi-Fi в режиме повторения AP WDS

- Конфигурация «дальнобойного» WiFi клиента airMax

- Настройка непрямой связи PtP

- Настройка точки доступа Wi-Fi airMax

- Настройка фаервола

- Распаковка airGateway

- Заводские настройки airGateway

- Как вернуть заводские настройки с помощью ПО TFTP recovery

- Подсчет эффективной изотропно излучаемой мощности(EIRP) и перевод дБм в мВт

- Ограничения трафика для airMAX передатчиков

- Какой продукт airMax следует использовать

- Как использовать airView, чтобы найти лучший канал

- Можно ли использовать WPA, если включен WDS

- Вопросы по устройству airSync

- Что такое airMAX Priority

- Следует ли включать WDS на (PtP) подключении

- Как подключить новый передатчик и интернет одновременно

- Что такое airMAX Capacity (AMC)

- Почему беспроводные устройства не могут подключиться к моей Wi-Fi сети?

- Опции защиты, которые поддерживаются устройствами airMax

- Оценка пропускной способности airMAX к любому компьютеру

- Как переподключить HTTP сервер/службу из SSH/CLI

-

UniFi

- UniFi

-

Точки доступа UniFi

- Точки доступа UniFi

- UniFi 6

- UniFi AP AC

- UniFi Mesh

- UniFi In-Wall

-

UniFi AP AC (5 pack)

- UniFi AP AC (5 pack)

- UAP AC Pro 5-pack

- UAP AC LR 5-pack

- UAP AC Lite 5-pack

- UAP NanoHD 5-pack

- UAP AC HD 5-pack

- UAP AC SHD 5-pack

-

UniFi AP AC (3-4 pack)

- UniFi AP AC (3-4 pack)

- UAP AC Pro 3-pack

- UAP AP 3-pack

- UAP NanoHD 3-pack

- UAP AC EDU 4-pack

-

UniFi AP

- UniFi AP

- UniFi AP

- UniFi AP LR

- UniFi AP PRO

- UniFi Dream Machine

- UniFi Cloud Key

- UniFi FLEX

-

Коммутаторы UniFi

- Коммутаторы UniFi

-

UniFi Switch POE

- UniFi Switch POE

- US 8

- US Lite 8 POE

- US 8-60W

- US 8-150W

- US 16-150W

- US Lite 16 POE

- US 24-250W

- US 48-500W

- US XG-6POE

- US 24-500W

- US 48-750W

-

UniFi Switch POE Gen 2

- UniFi Switch POE Gen 2

- USW 16 POE Gen2

- USW 24 POE Gen2

- USW 48 POE

- USW PRO 24 POE Gen2

- USW PRO 48 POE Gen2

-

UniFi Switch (USW)

- UniFi Switch (USW)

- USW 24

- USW 48

- USW PRO 24

- USW PRO 48

- USW 48 POE

- USW Flex

- USW Flex XG

- USW-EnterpriseXG-24

- UniFi Switch

- UniFi Security Gateway

-

UniFi Switch (5 pack)

- UniFi Switch (5 pack)

- US 8 5-pack

- US 8-60W 5-pack

- US Flex Mini 3-pack

- US Flex Mini 5-pack

-

UniFi Redundant

- UniFi Redundant

- UniFi LTE Pro

- USP RPS

-

Видеонаблюдение UniFi Video

- Видеонаблюдение UniFi Video

- UniFi Protect G4

- UniFi Protect G3

-

UniFi Protect AI

- UniFi Protect AI

- Camera AI 360

- Camera AI Bullet

- Doorbell

-

Видеорегистраторы

- Видеорегистраторы

- UniFi Dream Machine Pro

- UniFi Application Server XG

- UniFi NVR

- UNVR

-

UCK Gen2 Plus

- UCK Gen2 Plus

- UCK Gen2 Plus

- UCK Gen2 Plus 5

-

UVC аксессуары

- UVC аксессуары

- UVC G3 AF LED

- UVC G3 FLEX Ceiling

- UVC G3 FLEX Pendant

- UVC G4 Dome Arm Mount

- UniFi Protect Smart Flood Light

- UniFi Protect Sense

- UniFi Protect Door Lock

-

IP-телефоны UniFi VoIP и лед панели UniFi

- IP-телефоны UniFi VoIP и лед панели UniFi

- UniFi VoIP Phone

-

UniFi LED Panel

- UniFi LED Panel

- UniFi LED Panel AC

- UniFi LED Panel

- UniFi LED Dimmer

-

Точки доступа

- Точки доступа

-

UniFi

- UniFi

- UniFi 6

- UniFi AP AC

- UniFi Mesh

- UniFi In-Wall

-

UniFi AP AC (5 pack)

- UniFi AP AC (5 pack)

- UAP AC Pro 5-pack

- UAP AC LR 5-pack

- UAP AC Lite 5-pack

- UAP NanoHD 5-pack

- UAP AC HD 5-pack

- UAP AC SHD 5-pack

-

UniFi AP AC (3-4 pack)

- UniFi AP AC (3-4 pack)

- UAP AC Pro 3-pack

- UAP AP 3-pack

- UAP NanoHD 3-pack

- UAP AC EDU 4-pack

-

UniFi AP

- UniFi AP

- UniFi AP

- UniFi AP LR

- UniFi AP PRO

-

NanoStation M

- NanoStation M

- NanoStation M2

- NanoStation M5

- Loco M2

- Loco M5

- Loco M900

-

NanoStation AC

- NanoStation AC

- NanoStation 5AC

- NanoStation 5AC Loco

- NanoStation 5AC Loco 5 pack

- Bullet

-

Rocket M

- Rocket M

- Rocket M2

- Rocket M5

- Rocket M900

- Rocket AC

- LTU

-

LiteAP AC

- LiteAP AC

- LiteAP GPS

- LiteAP 120 AC

-

PrismStation

- PrismStation

- PrismStation-AC

-

IsoStation

- IsoStation

- IsoStation-5AC

- IsoStation-M5

-

LiteBeam

- LiteBeam

- LiteBeam AP 5ac-16-120

-

Wi-Fi роутеры

- Wi-Fi роутеры

- Alien

- AmpliFi

-

HD Mesh Router

- HD Mesh Router

- HD Mesh Router

-

Instant Mesh System

- Instant Mesh System

- Instant Mesh System

- Instant Router

-

AirCube

- AirCube

- AirCube AC

- AirCube ISP

-

AirRouter

- AirRouter

- AirRouter

- AirRouter HP

-

Радиомосты

- Радиомосты

-

airFiber

- airFiber

- airFiber X

-

airFiber 5

- airFiber 5

- AirFiber 5

- AirFiber 5U

-

airFiber 24

- airFiber 24

- AirFiber 24

- AirFiber 24HD

-

AirFiber 60

- AirFiber 60

- AirFiber 60

- AirFiber 60 LR

- AirFiber 60 HD

- 60 GHz Wave AP

-

airFiber NxN

- airFiber NxN

- AirFiber 4x4

- AirFiber 8x8

-

AirFiber Duplexer

- AirFiber Duplexer

- AF 11FX High-Band Duplexer

- AF 11FX Low-Band Duplexer

- PowerBeam M

- PowerBeam AC

-

NanoBeam M

- NanoBeam M

- NanoBeam M5-16

- NanoBeam M2-13

- NanoBeam M5-19

- LiteBeam

- NanoBeam AC

- GigaBeam

- PowerBeam ISO

- LTU

-

LTE

- LTE

- UISP LTE

-

IsoStation

- IsoStation

- IsoStation-5AC

- IsoStation-M5

-

AirGrid M

- AirGrid M

- AirGrid M2-16

- AirGrid M2-20

- AirGrid M5-23

- AirGrid M5-27

-

UniFi Видео

- UniFi Видео

- UniFi Protect G4

- UniFi Protect G3

-

UniFi Protect AI

- UniFi Protect AI

- Camera AI 360

- Camera AI Bullet

- Doorbell

-

Видеорегистраторы

- Видеорегистраторы

- UniFi Dream Machine Pro

- UniFi Application Server XG

- UniFi NVR

- UNVR

-

UCK Gen2 Plus

- UCK Gen2 Plus

- UCK Gen2 Plus

- UCK Gen2 Plus 5

-

UVC аксессуары

- UVC аксессуары

- UVC G3 AF LED

- UVC G3 FLEX Ceiling

- UVC G3 FLEX Pendant

- UVC G4 Dome Arm Mount

- UniFi Protect Smart Flood Light

- UniFi Protect Sense

- UniFi Protect Door Lock

-

Антенны

- Антенны

- Horn 5

- AirMax Omni

- AirMax Sector

-

AirMax SectorAC

- AirMax SectorAC

- Sector 5AC21-60

- Sector 5AC22-45

-

AirMax Sector Ti

- AirMax Sector Ti

- Sector V2G-Ti

- Sector V5G-Ti

- Sector M-V5G-Ti

- RocketDish

-

RocketDish AC

- RocketDish AC

- RocketDish 5G-31 ac

- UISP Dish

-

MonsterDish

- MonsterDish

- MonsterDish 5G 37

-

AirPrism

- AirPrism

- AirPrism Sector 5AC-90-HD

- AirFiber X

- Omni AO

-

UniFi Mesh Antenna

- UniFi Mesh Antenna

- UMA

-

Роутеры, свитчи

- Роутеры, свитчи

-

Коммутаторы UniFi

- Коммутаторы UniFi

-

UniFi Switch POE

- UniFi Switch POE

- US 8

- US Lite 8 POE

- US 8-60W

- US 8-150W

- US 16-150W

- US Lite 16 POE

- US 24-250W

- US 48-500W

- US XG-6POE

- US 24-500W

- US 48-750W

-

UniFi Switch POE Gen 2

- UniFi Switch POE Gen 2

- USW 16 POE Gen2

- USW 24 POE Gen2

- USW 48 POE

- USW PRO 24 POE Gen2

- USW PRO 48 POE Gen2

-

UniFi Switch (USW)

- UniFi Switch (USW)

- USW 24

- USW 48

- USW PRO 24

- USW PRO 48

- USW 48 POE

- USW Flex

- USW Flex XG

- USW-EnterpriseXG-24

- UniFi Switch

- UniFi Security Gateway

-

UniFi Switch (5 pack)

- UniFi Switch (5 pack)

- US 8 5-pack

- US 8-60W 5-pack

- US Flex Mini 3-pack

- US Flex Mini 5-pack

-

UniFi Redundant

- UniFi Redundant

- UniFi LTE Pro

- USP RPS

-

Роутеры и свичи EdgeMAX

- Роутеры и свичи EdgeMAX

- EdgeSwitch

- EdgeRouter

-

EdgeRouter X

- EdgeRouter X

- EdgeRouter X

- EdgeRouter X SFP

- EdgeRouter 10X

- EdgeSwitch XP

-

EdgeRouter XG

- EdgeRouter XG

- EdgeRouter 8 XG Infinity

-

EdgeSwitch XG

- EdgeSwitch XG

- EdgeSwitch 16 XG

-

EdgePoint

- EdgePoint

- EdgePoint-R6

- EdgePoint-R8

- EdgePoint-S16

-

NanoSwitch

- NanoSwitch

- NanoSwitch

- UFiber

-

Оптоволокно

- Оптоволокно

-

UFiber Nano G

- UFiber Nano G

- UFiber Nano G

- UFiber loco

-

UFiber OLT

- UFiber OLT

- UFiber OLT

- UFiber 4 OLT

-

EdgePoint

- EdgePoint

- EdgePoint-R6

- EdgePoint-R8

- EdgePoint-S16

-

EdgeSwitch

- EdgeSwitch

- EdgeSwitch 12-Fiber

- EdgeSwitch 16 XG

-

EdgeRouter

- EdgeRouter

- EdgeRouter PRO

- EdgeRouter X SFP

- EdgeRouter Infinity

-

UniFi Switch

- UniFi Switch

- UniFi Switch 16 XG

- UISP

-

Аксессуары

- Аксессуары

-

Грозозащита, кабеля и коннекторы

- Грозозащита, кабеля и коннекторы

-

Грозозащита РГ

- Грозозащита РГ

- Грозозащита РГ4

- Грозозащита РГ4G

- Грозозащита 900мГц

- ГР RG4PoEIP54

- ГР RG4GPoEIP54

-

Грозозащита ETH-SP

- Грозозащита ETH-SP

- Грозозащита ETH-SP

- Грозозащита ETH-SP-G2

- Кабель Ubiquiti

- Патчкорды коммутационные

- Патчкорды оптоволокно

- Трансиверы

- Пигтейлы

-

Блоки питания, адаптеры питания

- Блоки питания, адаптеры питания

- Гигабитный PoE

- PoE

-

Instant 802.3af

- Instant 802.3af

- Instant 802.3af-O

- Instant 802.3af-i

- Instant 3AF-I-G

- Instant 3AF-O-G

- Passive POE

- Fiber PoE

- EdgePower

-

Крепления, колпаки

- Крепления, колпаки

- Радиоколпаки

-

Крепления

- Крепления

- Крепление Pro Arm Mount

- Крепление Lite Arm Mount

- Крепление NanoMount

- Крепление UbiBracket

- NS Wall Mount

- Universal Arm Bracket

- NanoBracket Universal

- Precision Alignment Kit

- NBE Wall Mount Kit

- NanoBeam WinMnt 16

- NanoBeam WinMnt 19

- EdgeMAX Universal Rack Mount Kit

- Cloud Key G2 Rack Mount Accessory

-

Корпуса и термобоксы

- Корпуса и термобоксы

- Maxlink Alubox

- Maxlink Alubox Mini

- ExtraLink AntenaBox

- UFiber Outdoor Terminal Box

- Кейсы

-

Модули, усилители

- Модули, усилители

-

CRM Point

- CRM Point

- CRM Point

-

EtherMagic

- EtherMagic

- EtherMagic

-

U-installer

- U-installer

- U-installer

- AirFiber FX Duplexer

- AWUS

-

UniFi LED Dimmer

- UniFi LED Dimmer

- UniFi LED Dimmer

-

Управление и автоматизация

- Управление и автоматизация

-

MPower

- MPower

- MPower

- MPower PRO

- MPower Mini

-

MPort

- MPort

- MPort

- MPort Serial

- MSensor

- In-Wall Outlet/Switch

-

UniFi Access

- UniFi Access

- UA-Hub

- UA-Pro

- UA-Lite

- UA-SK-US

- UA-Hub-US

- UA-Pro-US

- UA-Lite-US

- UA-Card-US

- UA-Rescue

- UniFi Connect

-

По назначению

- По назначению

- Точка доступа

- WiFi мосты

- Клиенты

- Для предприятий

- Для дома

- Готовые решения

- Уцененный товар

- Архив

+7 (965) 341-41-38

+7 (965) 341-41-38

Специалист

Специалист