EdgeRouter – политики маршрутизации с балансировкой WAN

Ответ на вопрос

Примечание: этот метод характерен тем, что встроенная функция балансировщика в этом режиме не работает.

Рассмотрим, как выполнить балансировку нагрузки WAN для маршрутизаторов с несколькими сетевыми портами.

В этом примере используются метки пакетов/соединений для балансировки нагрузки при двойном WAN. В отличие от других примеров маршрутизации, где решение таблицы маршрутизации основывалось на фиксированном источнике или целевом порту, в этой статье мы хотим попытаться сбалансировать новые соединения в режиме 50/50 через ISP1 и ISP2.

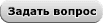

На приведенном ниже рисунке мы имеем 2 интернет-соединения, ISP-1 и ISP-2:

ISP-1 on eth0 192.0.2.0/24

ISP-2 on eth1 203.0.113.0/24

Со стороны LAN:

eth2 172.16.0.0/24

Таблица маршрутизации

Таблица маршрутизации (routing table, далее — RT) представляет собой файл, содержащий перечень соответствия адресов к интерфейсам, а также другую служебную информацию, необходимую для перенаправления пакетов данных. Он используется для определения пути, по которому следует направить поступившую единицу информации. По умолчанию, все они будут пересылаться по самой короткой дороге к цели, что может вызвать перегрузку на определенных участках сети и каналах соединения. Для планомерного распределения трафика и нужна балансировка WAN.

В данном исследовании мы используем однотипные RT на основе EdgeOS PBR (Policy-based Routing) — технологии гибкой маршрутизации. Последняя позволяет задавать правила, по которым происходит перенаправление пакетов. В нашем примере присутствуют:

- основная таблица маршрутизации, которая содержит маршруты по умолчанию для обоих провайдеров;

- таблица №1 имеет только маршрут к ISP1;

- таблица №2 имеет только маршрут к ISP2, но с дополнением.

set protocols static route 0.0.0.0/0 next-hop 192.0.2.1

set protocols static route 0.0.0.0/0 next-hop 203.0.113.1

set protocols static table 1 mark 1

set protocols static table 1 route 0.0.0.0/0 next-hop 192.0.2.1

set protocols static table 2 mark 2

set protocols static table 2 route 0.0.0.0/0 next-hop 203.0.113.1

Балансировка нагрузки

Как было сказано выше, маркеры могут присваиваться пакетам, однако, они также могут назначаться и соединениям.

При использовании брандмауэра с отслеживанием состояния, все подключения в системе фиксируются, что позволяет сохранять или восстанавливать метки между соединениями и пакетами.

Сейчас мы попробуем сделать так, чтобы новое подключение 50% времени принимало пакеты с меткой 1, а другие 50% — пакеты с отметкой 2. После этого мы создадим второе соединение и присвоим ему маркер 2.

Таким образом, из двух существующих соединений одно будет попеременно работать с пакетами, помеченными флагами 1 и 2, а второе — только с теми, у которых стоит маркер 2.

В данном примере существующие соединения уже пронумерованы, поэтому мы просто проводим восстановление метки пакета:

set firewall modify balance rule 10 action modifyЗатем необходимо применить данную политику к нашему LAN интерфейсу.

set firewall modify balance rule 10 description 'restore mark from connection'

set firewall modify balance rule 10 modify connmark restore-mark

set firewall modify balance rule 20 action accept

set firewall modify balance rule 20 description 'accept the packet if the mark isnt zero'

set firewall modify balance rule 20 mark '!0'

set firewall modify balance rule 30 action modify

set firewall modify balance rule 30 description 'for new connections mark 50% with mark 1'

set firewall modify balance rule 30 modify mark 1

set firewall modify balance rule 30 protocol tcp_udp

set firewall modify balance rule 30 state new enable

set firewall modify balance rule 30 statistic probability 50%

set firewall modify balance rule 40 action modify

set firewall modify balance rule 40 description 'for packets with mark zero, mark with 2'

set firewall modify balance rule 40 mark 0

set firewall modify balance rule 40 modify mark 2

set firewall modify balance rule 40 protocol tcp_udp

set firewall modify balance rule 40 state new enable

set firewall modify balance rule 50 action modify

set firewall modify balance rule 50 description 'save the packet mark to the connection mark'

set firewall modify balance rule 50 modify connmark save-mark

set interfaces ethernet eth2 firewall in modify balance

Тестирование

Здесь мы видим, что правила 30 и 40 почти сбалансированы 50/50:

ubnt@PBR:~$ show firewall modify statistics

--------------------------------------------------------------------------------

IPv4 Firewall "balance"

Active on (eth2,IN)

rule packets bytes action description

---- ------- ----- ------ -----------

10 399516 61839166 MODIFY restore mark from connection

20 366897 59641481 ACCEPT accept the packet if the mark isn't zero

30 16196 1094021 MODIFY for new connections mark 50% with mark 1

40 16377 1101667 MODIFY for packets with mark zero, mark with 2

50 32619 2197685 MODIFY save the packet mark to the connection mark

10000 32619 2197685 ACCEPT DEFAULT ACTION

Новые WAN соединения

При наличии правил переадресации портов, со стороны WAN могут быть инициированы новые подключения. Для того, чтобы новые соединения выходили из того же интерфейса, с которого они вошли, нужно поставить метку 1 на подключениях от ISP1, а на подключениях от ISP2 установить маркер 2.

set firewall modify ISP1_IN rule 1 description 'use mark 1 for new ISP1 connections'Добавим их в WAN интерфейс:

set firewall modify ISP1_IN rule 1 action modify

set firewall modify ISP1_IN rule 1 log enable

set firewall modify ISP1_IN rule 1 modify connmark set-mark 1

set firewall modify ISP1_IN rule 1 protocol tcp_udp

set firewall modify ISP1_IN rule 1 state new enable

set firewall modify ISP2_IN rule 1 description 'use mark 2 for new ISP2 connections'

set firewall modify ISP2_IN rule 1 action modify

set firewall modify ISP2_IN rule 1 log enable

set firewall modify ISP2_IN rule 1 modify connmark set-mark 2

set firewall modify ISP2_IN rule 1 protocol tcp_udp

set firewall modify ISP2_IN rule 1 state new enable

set interfaces ethernet eth0 firewall in modify ISP1_INПример конфигурации:

set interfaces ethernet eth1 firewall in modify ISP2_IN

firewall {

modify ISP1_IN {

rule 1 {

action modify

description "use mark 1 for new ISP1 connections"

log enable

modify {

connmark {

set-mark 1

}

}

protocol tcp_udp

state {

new enable

}

}

}

modify ISP2_IN {

rule 1 {

action modify

description "use mark 2 for new ISP2 connections"

log enable

modify {

connmark {

set-mark 2

}

}

protocol tcp_udp

state {

new enable

}

}

}

modify balance {

enable-default-log

rule 10 {

action modify

description "restore mark from connection"

modify {

connmark {

restore-mark

}

}

}

rule 20 {

action accept

description "accept the packet if the mark isn't zero"

mark !0

}

rule 30 {

action modify

description "for new connections mark 50% with mark 1"

modify {

mark 1

}

protocol tcp_udp

state {

new enable

}

statistic {

probability 50%

}

}

rule 40 {

action modify

description "for packets with mark zero, mark with 2"

mark 0

modify {

mark 2

}

protocol tcp_udp

state {

new enable

}

}

rule 50 {

action modify

description "save the packet mark to the connection mark"

modify {

connmark {

save-mark

}

}

}

}

}

interfaces {

ethernet eth0 {

address 192.0.2.2/24

duplex auto

firewall {

in {

modify ISP1_IN

}

}

speed auto

}

ethernet eth1 {

address 203.0.113.2/24

duplex auto

firewall {

in {

modify ISP2_IN

}

}

speed auto

}

ethernet eth2 {

address 172.16.0.1/24

duplex auto

firewall {

in {

modify balance

}

}

speed auto

}

loopback lo {

}

}

protocols {

static {

route 0.0.0.0/0 {

next-hop 192.0.2.1 {

}

next-hop 203.0.113.1 {

}

}

table 1 {

mark 1

route 0.0.0.0/0 {

next-hop 192.0.2.1 {

}

}

}

table 2 {

mark 2

route 0.0.0.0/0 {

next-hop 203.0.113.1 {

}

}

}

}

}

service {

dhcp-server {

disabled false

shared-network-name LAN {

authoritative disable

subnet 172.16.0.0/24 {

default-router 172.16.0.1

dns-server 8.8.8.8

lease 86400

start 172.16.0.10 {

stop 172.16.0.100

}

}

}

}

gui {

https-port 443

}

nat {

rule 5000 {

outbound-interface eth0

type masquerade

}

rule 6000 {

outbound-interface eth1

type masquerade

}

}

ssh {

port 22

protocol-version v2

}

}

system {

host-name WLB

login {

user ubnt {

authentication {

encrypted-password $1$zKNoUbAo$gomzUbYvgyUMcD436Wo66.

}

level admin

}

}

name-server 8.8.8.8

ntp {

server 0.ubnt.pool.ntp.org {

}

server 1.ubnt.pool.ntp.org {

}

server 2.ubnt.pool.ntp.org {

}

server 3.ubnt.pool.ntp.org {

}

}

syslog {

global {

facility all {

level notice

}

facility protocols {

level debug

}

}

}

time-zone UTC

}

/* Warning: Do not remove the following line. */

/* === vyatta-config-version: "config-management@1:dhcp-relay@1:dhcp-server@4:firewall@4:ipsec@3:nat@3:qos@1:quagga@2:system@4:ubnt-pptp@1:vrrp@1:webgui@1:webproxy@1:zone-policy@1" === */

/* Release version: v1.1.0beta3dev.4539852.130227.0102 */

| Форма для комментариев, вопросов и отзывов | Добавить комментарий |

Другие вопросы

- Что такое Zero-Handoff

- UniFi - Обнаружение неисправностей Cloud Key и другие проблемы стабильной работы

- Как работают на устройстве вторичные порты Интернет

- Как работает минимальный RSSI

- Как сбросить UAP к заводским настройкам

- Установка трафика в пределах пропускной способности

- Можно ли использовать внешнюю антенну вместе с UAP

- Какое количество информации необходимо хранить

- Что означает файл «system.properties»

- Как конвертировать PicoStation M2/M2HP и запустить Unifi

- Где я могу увидеть информацию о гостевом входе?

- Как переместить UAPs между сайтами

- Как узнать общественный IP через NAT

- Какие виды аккаунтов предлагаются в контроллере

- Как заряжать Unifi AP

- Как настроить шифрование WPA

- Что означает значок рядом с уровнем сигнала Unifi

- Как можно восстановить резервную копию

- Как получить помеченный VLAN трафик

- Какие существуют статусы UAPs в контроллере UniFi

- Возможно ли обновить UAP вручную

- Как часто контроллеру нужно заряжаться от UAPs

- Как можно на одном контроллере управлять несколькими сайтами

- Совместим ли UAP-AC с non-802.11ac устройствами

- Как сравнить диапазоны с каждой моделью UAP

- Что означает файл config.properties

-

UniFi

- UniFi

-

Точки доступа UniFi

- Точки доступа UniFi

- UniFi 6

- UniFi AP AC

- UniFi Mesh

- UniFi In-Wall

-

UniFi AP AC (5 pack)

- UniFi AP AC (5 pack)

- UAP AC Pro 5-pack

- UAP AC LR 5-pack

- UAP AC Lite 5-pack

- UAP NanoHD 5-pack

- UAP AC HD 5-pack

- UAP AC SHD 5-pack

-

UniFi AP AC (3-4 pack)

- UniFi AP AC (3-4 pack)

- UAP AC Pro 3-pack

- UAP AP 3-pack

- UAP NanoHD 3-pack

- UAP AC EDU 4-pack

-

UniFi AP

- UniFi AP

- UniFi AP

- UniFi AP LR

- UniFi AP PRO

- UniFi Dream Machine

- UniFi Cloud Key

- UniFi FLEX

-

Коммутаторы UniFi

- Коммутаторы UniFi

-

UniFi Switch POE

- UniFi Switch POE

- US 8

- US Lite 8 POE

- US 8-60W

- US 8-150W

- US 16-150W

- US Lite 16 POE

- US 24-250W

- US 48-500W

- US XG-6POE

- US 24-500W

- US 48-750W

-

UniFi Switch POE Gen 2

- UniFi Switch POE Gen 2

- USW 16 POE Gen2

- USW 24 POE Gen2

- USW 48 POE

- USW PRO 24 POE Gen2

- USW PRO 48 POE Gen2

-

UniFi Switch (USW)

- UniFi Switch (USW)

- USW 24

- USW 48

- USW PRO 24

- USW PRO 48

- USW 48 POE

- USW Flex

- USW Flex XG

- USW-EnterpriseXG-24

- UniFi Switch

- UniFi Security Gateway

-

UniFi Switch (5 pack)

- UniFi Switch (5 pack)

- US 8 5-pack

- US 8-60W 5-pack

- US Flex Mini 3-pack

- US Flex Mini 5-pack

-

UniFi Redundant

- UniFi Redundant

- UniFi LTE Pro

- USP RPS

-

Видеонаблюдение UniFi Video

- Видеонаблюдение UniFi Video

- UniFi Protect G4

- UniFi Protect G3

-

UniFi Protect AI

- UniFi Protect AI

- Camera AI 360

- Camera AI Bullet

- Doorbell

-

Видеорегистраторы

- Видеорегистраторы

- UniFi Dream Machine Pro

- UniFi Application Server XG

- UniFi NVR

- UNVR

-

UCK Gen2 Plus

- UCK Gen2 Plus

- UCK Gen2 Plus

- UCK Gen2 Plus 5

-

UVC аксессуары

- UVC аксессуары

- UVC G3 AF LED

- UVC G3 FLEX Ceiling

- UVC G3 FLEX Pendant

- UVC G4 Dome Arm Mount

- UniFi Protect Smart Flood Light

- UniFi Protect Sense

- UniFi Protect Door Lock

-

IP-телефоны UniFi VoIP и лед панели UniFi

- IP-телефоны UniFi VoIP и лед панели UniFi

- UniFi VoIP Phone

-

UniFi LED Panel

- UniFi LED Panel

- UniFi LED Panel AC

- UniFi LED Panel

- UniFi LED Dimmer

-

Точки доступа

- Точки доступа

-

UniFi

- UniFi

- UniFi 6

- UniFi AP AC

- UniFi Mesh

- UniFi In-Wall

-

UniFi AP AC (5 pack)

- UniFi AP AC (5 pack)

- UAP AC Pro 5-pack

- UAP AC LR 5-pack

- UAP AC Lite 5-pack

- UAP NanoHD 5-pack

- UAP AC HD 5-pack

- UAP AC SHD 5-pack

-

UniFi AP AC (3-4 pack)

- UniFi AP AC (3-4 pack)

- UAP AC Pro 3-pack

- UAP AP 3-pack

- UAP NanoHD 3-pack

- UAP AC EDU 4-pack

-

UniFi AP

- UniFi AP

- UniFi AP

- UniFi AP LR

- UniFi AP PRO

-

NanoStation M

- NanoStation M

- NanoStation M2

- NanoStation M5

- Loco M2

- Loco M5

- Loco M900

-

NanoStation AC

- NanoStation AC

- NanoStation 5AC

- NanoStation 5AC Loco

- NanoStation 5AC Loco 5 pack

- Bullet

-

Rocket M

- Rocket M

- Rocket M2

- Rocket M5

- Rocket M900

- Rocket AC

- LTU

-

LiteAP AC

- LiteAP AC

- LiteAP GPS

- LiteAP 120 AC

-

PrismStation

- PrismStation

- PrismStation-AC

-

IsoStation

- IsoStation

- IsoStation-5AC

- IsoStation-M5

-

LiteBeam

- LiteBeam

- LiteBeam AP 5ac-16-120

-

Wi-Fi роутеры

- Wi-Fi роутеры

- Alien

- AmpliFi

-

HD Mesh Router

- HD Mesh Router

- HD Mesh Router

-

Instant Mesh System

- Instant Mesh System

- Instant Mesh System

- Instant Router

-

AirCube

- AirCube

- AirCube AC

- AirCube ISP

-

AirRouter

- AirRouter

- AirRouter

- AirRouter HP

-

Радиомосты

- Радиомосты

-

airFiber

- airFiber

- airFiber X

-

airFiber 5

- airFiber 5

- AirFiber 5

- AirFiber 5U

-

airFiber 24

- airFiber 24

- AirFiber 24

- AirFiber 24HD

-

AirFiber 60

- AirFiber 60

- AirFiber 60

- AirFiber 60 LR

- AirFiber 60 HD

- 60 GHz Wave AP

-

airFiber NxN

- airFiber NxN

- AirFiber 4x4

- AirFiber 8x8

-

AirFiber Duplexer

- AirFiber Duplexer

- AF 11FX High-Band Duplexer

- AF 11FX Low-Band Duplexer

- PowerBeam M

- PowerBeam AC

-

NanoBeam M

- NanoBeam M

- NanoBeam M5-16

- NanoBeam M2-13

- NanoBeam M5-19

- LiteBeam

- NanoBeam AC

- GigaBeam

- PowerBeam ISO

- LTU

-

LTE

- LTE

- UISP LTE

-

IsoStation

- IsoStation

- IsoStation-5AC

- IsoStation-M5

-

AirGrid M

- AirGrid M

- AirGrid M2-16

- AirGrid M2-20

- AirGrid M5-23

- AirGrid M5-27

-

UniFi Видео

- UniFi Видео

- UniFi Protect G4

- UniFi Protect G3

-

UniFi Protect AI

- UniFi Protect AI

- Camera AI 360

- Camera AI Bullet

- Doorbell

-

Видеорегистраторы

- Видеорегистраторы

- UniFi Dream Machine Pro

- UniFi Application Server XG

- UniFi NVR

- UNVR

-

UCK Gen2 Plus

- UCK Gen2 Plus

- UCK Gen2 Plus

- UCK Gen2 Plus 5

-

UVC аксессуары

- UVC аксессуары

- UVC G3 AF LED

- UVC G3 FLEX Ceiling

- UVC G3 FLEX Pendant

- UVC G4 Dome Arm Mount

- UniFi Protect Smart Flood Light

- UniFi Protect Sense

- UniFi Protect Door Lock

-

Антенны

- Антенны

- Horn 5

- AirMax Omni

- AirMax Sector

-

AirMax SectorAC

- AirMax SectorAC

- Sector 5AC21-60

- Sector 5AC22-45

-

AirMax Sector Ti

- AirMax Sector Ti

- Sector V2G-Ti

- Sector V5G-Ti

- Sector M-V5G-Ti

- RocketDish

-

RocketDish AC

- RocketDish AC

- RocketDish 5G-31 ac

- UISP Dish

-

MonsterDish

- MonsterDish

- MonsterDish 5G 37

-

AirPrism

- AirPrism

- AirPrism Sector 5AC-90-HD

- AirFiber X

- Omni AO

-

UniFi Mesh Antenna

- UniFi Mesh Antenna

- UMA

-

Роутеры, свитчи

- Роутеры, свитчи

-

Коммутаторы UniFi

- Коммутаторы UniFi

-

UniFi Switch POE

- UniFi Switch POE

- US 8

- US Lite 8 POE

- US 8-60W

- US 8-150W

- US 16-150W

- US Lite 16 POE

- US 24-250W

- US 48-500W

- US XG-6POE

- US 24-500W

- US 48-750W

-

UniFi Switch POE Gen 2

- UniFi Switch POE Gen 2

- USW 16 POE Gen2

- USW 24 POE Gen2

- USW 48 POE

- USW PRO 24 POE Gen2

- USW PRO 48 POE Gen2

-

UniFi Switch (USW)

- UniFi Switch (USW)

- USW 24

- USW 48

- USW PRO 24

- USW PRO 48

- USW 48 POE

- USW Flex

- USW Flex XG

- USW-EnterpriseXG-24

- UniFi Switch

- UniFi Security Gateway

-

UniFi Switch (5 pack)

- UniFi Switch (5 pack)

- US 8 5-pack

- US 8-60W 5-pack

- US Flex Mini 3-pack

- US Flex Mini 5-pack

-

UniFi Redundant

- UniFi Redundant

- UniFi LTE Pro

- USP RPS

-

Роутеры и свичи EdgeMAX

- Роутеры и свичи EdgeMAX

- EdgeSwitch

- EdgeRouter

-

EdgeRouter X

- EdgeRouter X

- EdgeRouter X

- EdgeRouter X SFP

- EdgeRouter 10X

- EdgeSwitch XP

-

EdgeRouter XG

- EdgeRouter XG

- EdgeRouter 8 XG Infinity

-

EdgeSwitch XG

- EdgeSwitch XG

- EdgeSwitch 16 XG

-

EdgePoint

- EdgePoint

- EdgePoint-R6

- EdgePoint-R8

- EdgePoint-S16

-

NanoSwitch

- NanoSwitch

- NanoSwitch

- UFiber

-

Оптоволокно

- Оптоволокно

-

UFiber Nano G

- UFiber Nano G

- UFiber Nano G

- UFiber loco

-

UFiber OLT

- UFiber OLT

- UFiber OLT

- UFiber 4 OLT

-

EdgePoint

- EdgePoint

- EdgePoint-R6

- EdgePoint-R8

- EdgePoint-S16

-

EdgeSwitch

- EdgeSwitch

- EdgeSwitch 12-Fiber

- EdgeSwitch 16 XG

-

EdgeRouter

- EdgeRouter

- EdgeRouter PRO

- EdgeRouter X SFP

- EdgeRouter Infinity

-

UniFi Switch

- UniFi Switch

- UniFi Switch 16 XG

- UISP

-

Аксессуары

- Аксессуары

-

Грозозащита, кабеля и коннекторы

- Грозозащита, кабеля и коннекторы

-

Грозозащита РГ

- Грозозащита РГ

- Грозозащита РГ4

- Грозозащита РГ4G

- Грозозащита 900мГц

- ГР RG4PoEIP54

- ГР RG4GPoEIP54

-

Грозозащита ETH-SP

- Грозозащита ETH-SP

- Грозозащита ETH-SP

- Грозозащита ETH-SP-G2

- Кабель Ubiquiti

- Патчкорды коммутационные

- Патчкорды оптоволокно

- Трансиверы

- Пигтейлы

-

Блоки питания, адаптеры питания

- Блоки питания, адаптеры питания

- Гигабитный PoE

- PoE

-

Instant 802.3af

- Instant 802.3af

- Instant 802.3af-O

- Instant 802.3af-i

- Instant 3AF-I-G

- Instant 3AF-O-G

- Passive POE

- Fiber PoE

- EdgePower

-

Крепления, колпаки

- Крепления, колпаки

- Радиоколпаки

-

Крепления

- Крепления

- Крепление Pro Arm Mount

- Крепление Lite Arm Mount

- Крепление NanoMount

- Крепление UbiBracket

- NS Wall Mount

- Universal Arm Bracket

- NanoBracket Universal

- Precision Alignment Kit

- NBE Wall Mount Kit

- NanoBeam WinMnt 16

- NanoBeam WinMnt 19

- EdgeMAX Universal Rack Mount Kit

- Cloud Key G2 Rack Mount Accessory

-

Корпуса и термобоксы

- Корпуса и термобоксы

- Maxlink Alubox

- Maxlink Alubox Mini

- ExtraLink AntenaBox

- UFiber Outdoor Terminal Box

- Кейсы

-

Модули, усилители

- Модули, усилители

-

CRM Point

- CRM Point

- CRM Point

-

EtherMagic

- EtherMagic

- EtherMagic

-

U-installer

- U-installer

- U-installer

- AirFiber FX Duplexer

- AWUS

-

UniFi LED Dimmer

- UniFi LED Dimmer

- UniFi LED Dimmer

-

Управление и автоматизация

- Управление и автоматизация

-

MPower

- MPower

- MPower

- MPower PRO

- MPower Mini

-

MPort

- MPort

- MPort

- MPort Serial

- MSensor

- In-Wall Outlet/Switch

-

UniFi Access

- UniFi Access

- UA-Hub

- UA-Pro

- UA-Lite

- UA-SK-US

- UA-Hub-US

- UA-Pro-US

- UA-Lite-US

- UA-Card-US

- UA-Rescue

- UniFi Connect

-

По назначению

- По назначению

- Точка доступа

- WiFi мосты

- Клиенты

- Для предприятий

- Для дома

- Готовые решения

- Уцененный товар

- Архив

+7 (965) 341-41-38

+7 (965) 341-41-38

Специалист

Специалист